Brivo Access

Administradores

Configuración

Escenarios de emergencia

Introducción a los escenarios de emergencia

Creación de un escenario de emergencia

Iniciando un escenario de emergencia

Despejando un escenario de emergencia

Activar un bloqueo basado en grupo

Excluir un grupo del bloqueo

Cómo configurar un bloqueo global

Cómo configurar una salida global

Configuraciones de la cuenta

Habilitar la autenticación multifactor

Restablecer la autenticación multifactor

Configuración de acceso compartido y uso compartido en grupo

Administrar la configuración de la cuenta

Configurar la autenticación multifactor

Configurar un logotipo personalizado para BMP

Uso de su código de recuperación de autenticación multifactor

Caducar la credencial no utilizada

¿Qué es el acceso remoto?

Habilitación de la autenticación facial

Configurar el control de personal

Habilitación del autoexamen de COVID-19

Uso de la autenticación multifactor

¿Cómo puedo cambiar la zona horaria de una cuenta de Brivo Access?

Retención de datos

Configuración del sitio

Planos de planta

Cómo ver planos de planta

Cómo editar planos de planta

Cómo crear un plano de planta

Usabilidad del plano de planta

Administrar la configuración del sitio

Horarios y Festivos

Creando unas festivos

Creación de un programa habilitado para grupos

Creando un horario

Editar un horario

Notificaciones

Crear una notificación

Cuadro de referencia celular

Creación de una notificación de dispositivo monitoreado

Filtros de dispositivos para dispositivos y notificaciones de acceso válido

Campos Personalizados

Comandos

Credenciales

Agregar tarjetas

Gestión del banco de tarjetas

Asignar una credencial de matrícula a un usuario

Agregar tarjetas: deslice para inscribirse

Emisión de un Brivo Mobile Pass o Wallet Pass

Agregar tarjetas: carga masiva

Administrar tarjetas desconocidas

Cómo utilizar las credenciales de Faceprint

Creación de una credencial de impresión facial de videoportero Brivo

Explorador de datos

Explorador de datos: usuarios activos diarios por sitio

Introducción al Explorador de datos

Explorador de datos: actividad por sitio

Explorador de datos: agregar y eliminar elementos visuales

Explorador de datos: personas que cuentan por puerta en un rango de fechas específico con opciones de granularidad

Dispositivos

Control de piso del ascensor

Aplicar un horario a ascensores y pisos

Aplicar una anulación de puerta

Aplicar un horario a una puerta

Configuración del modo de armado de un panel Alula

Uso del estado del dispositivo

Eventos

Usar la clasificación de eventos

Usando el registro de instantáneas

Accediendo a la revista

Usando el rastreador de eventos

Vista global

Integraciones

Mindbody

Habilitación de la integración de RealPage

Obteniendo unidades para Realpage

Deshabilitar la integración de Realpage

Obteniendo residentes para Realpage

Comprobación de residentes en Realpage

Idiomas

Gestión de ocupación

Informes

Ejecutar una configuración de informe existente

¿Qué son los informes en Brivo Access?

Crear una nueva configuración de informe

Crear un nuevo cronograma de informes

Creación de un informe de usuario

Ejecutar un informe de entrada/salida

Lista de configuraciones de informes en Brivo Access

Informe de calidad de imagen del usuario

Gestión de trabajos de informes

Usuarios y grupos

¿Cómo puedo obtener la Gestión de Invitados?

Preguntas sobre su invitación de pase móvil para invitados

Preguntas frecuentes sobre gestión de huéspedes

Configuración de la gestión de invitados en Brivo Access

Suspender a un usuario

Modificar permisos de grupo

Exportar información del usuario

Eliminar un usuario en Access

Emitir un código PIN a un usuario

Crear un usuario en Access

Visualización de la actividad reciente del usuario

Acciones masivas de administración: eliminar, suspender o restablecer usuarios

Creando un grupo

Emisión de una tarjeta

Uso de plantillas de insignias

Video

Diseño de vídeo personalizado

Ver vídeo grabado

Visualización de vídeo en directo: todos los sitios

Cómo utilizar el vídeo en Brivo Access

Puertos de red de la cámara Brivo Access

Herramienta de configuración de cuenta

Notas de la versión de Brivo Access

¿Cómo restablezco mi contraseña?

Brivo Mobile Pass

Notas de la versión de Brivo Mobile Pass

Aprovisionamiento de HID Mobile Pass

Cómo canjear su pase móvil HID

Habilitación de credenciales móviles de Allegion para bloqueos sin conexión

Brivo Wallet Pass

Agregar una insignia de empleado a Apple Wallet

Agregar una insignia de empleado al Apple Watch

Pase Brivo Wallet - Preguntas frecuentes

Cómo agregar una credencial de empleado a Google Wallet

Brivo Mobile Pass Preguntas Más Frecuentes

Favorito una puerta

Canjear manualmente un Brivo Mobile Pass

Agregar un widget en Android

Agregar un widget en iOS

Abrir una cerradura de unidad

Crear una cuenta BMP

Vincular una cuenta de Brivo Smart Home

Habilitar un atajo de Siri

Personaliza el nombre de una puerta

¿Cuáles son las versiones mínimas de iOS o Android necesarias para Brivo Mobile Pass?

Invitar invitados

No veo ninguna puerta en mi Brivo Mobile Pass

Control de termostatos

Disponibilidad global de Brivo Wallet Pass

Cómo canjear su Brivo Mobile Pass

Hardware

Brivo Hardware

Brivo Door Station

Configuración de una estación de puerta Brivo

Cómo configurar el intercomunicador para la estación de puerta Brivo

Cómo utilizar el intercomunicador en una estación de puerta Brivo

Cómo configurar notificaciones para la estación de puerta Brivo

Cómo ver vídeo en directo con el videoportero Brivo

Cómo utilizar Talkdown con la estación de puerta Brivo

Preguntas frecuentes sobre la estación de puerta Brivo

Notas de la versión de la estación de puerta Brivo

Recomendaciones de ancho de banda para el hardware Brivo

Notas de la versión del firmware local de Brivo/servidor local de Brivo

Carga de firmware a través de USB

Preguntas frecuentes sobre hardware (FAQ)

Puertos y direcciones IP por categoría de producto

Aplicación móvil Brivo Access

Usuarios

Suspender o reintegrar a un usuario en la aplicación móvil Brivo Access

Emitir un Brivo Mobile Pass en la aplicación móvil Brivo Access

Emitir una tarjeta en la aplicación móvil Brivo Access

Creando un nuevo usuario

Asignar un usuario a un grupo en la aplicación móvil Brivo Access

Emitir un PIN en la aplicación móvil Brivo Access

Dispositivos

Aplicar un horario a una puerta

Cómo activar o desactivar un Escenario de Emergencia

Cómo desbloquear una puerta

Configuraciones de la cuenta

Notas de la versión de la aplicación móvil Brivo Access

Brivo Smart Home

Propiedades

Cambiar la longitud de los dígitos de los códigos de acceso generados aleatoriamente

Establecer temperatura para todas las unidades vacantes

Establecer una hora de salida

Enviar manualmente un código PIN por correo electrónico

Establecer una hora de entrada

Bloquear todas las unidades vacantes

Cambiar cuánto tiempo después del pago los códigos no están sincronizados

Cambiar la zona horaria de una propiedad

Apague todas las luces en unidades vacías

Programe el tiempo de bloqueo automático para todas las propiedades de la empresa

Agregar una propiedad

Crear acceso programado para una propiedad

Programar sincronización de código de invitado

Enviar manualmente un código PIN por SMS

Cambiar cuánto tiempo antes del check-in se sincronizan los códigos

Programar sincronización de eliminación de código de invitado

Escenas

Eliminar una escena a nivel de propiedad

Crear una escena a nivel de propiedad

Activar una escena a nivel de propiedad

Editar una escena a nivel de propiedad

Usuarios

Eliminar un usuario a nivel de empresa

Eliminar un usuario a nivel de propiedad

Agregar un usuario a nivel de empresa

Editar un usuario de nivel de propiedad

Agregar un usuario a nivel de propiedad

Crear un horario de acceso para un usuario

Editar un usuario a nivel de empresa

WiFi

Integraciones

Entrata

Brivo - Integración de Entrata - Configuración inicial en su PMS de Entrata

Cómo habilitar una integración de Entrata

Cómo verificar las credenciales en su integración de Entrata

Cómo sincronizar unidades en tu integración de Entrata

Cómo crear unidades en su integración de Entrata

Cómo sincronizar residentes en su integración de Entrata

Cómo eliminar tu integración de Entrata

Integración de Brivo Smart Home/Brivo Access

Actualizar integraciones manualmente

Integración de BookingSync

Integración CiiRUS

Integración FRS

Integración de invitados

Integración HSAPI

Integración de Kigo

Integración LMPM

Integración Lodgix

Integración de resonancia magnética

Integración MiVR

Integración de página real

Integración del administrador de alquiler

Optimice la integración

Integración Yardi

Dispositivos

Desvincular un repetidor

Instalación de una puerta de enlace

Emparejamiento de un termostato Honeywell T6

¿Cómo bloqueo la pantalla de un termostato Honeywell T6 Pro?

¿Cómo desbloqueo la pantalla de un termostato Honeywell T6 Pro?

¿Cuál es el PIN para desbloquear la pantalla de un termostato Honeywell T6 Pro?

Consejos para instalar la puerta de enlace

Emparejamiento de un repetidor

Emparejamiento de un módulo de salida

Cómo gestionar las cerraduras de las puertas en Brivo Smart Home

Solución de problemas de alertas falsas de atasco de cerradura

Notas de la versión de Brivo Smart Home

Visitante Brivo

Administradores

Funciones de administrador

Descripción general de las funciones del administrador

Nombre del lugar

Configuración de la impresora

Notificaciónes de Correo Electrónico

Lista de anfitriones

Cerrar sesión automáticamente

Lista de hosts de actualización automática

Accediendo al menú de configuración

Iniciar sesión en Brivo Visitor

Configuración de Brivo Access para usarlo con Brivo Visitor

Configurar/deshabilitar flujos de trabajo

Informes

Preguntas personalizadas

Acuerdo de documento

Imagen de pantalla inactiva

Visitantes

Primeros pasos con Brivo Visitor

Notas de la versión para visitantes de Brivo

Gestión de identidades y accesos

Conector de identidad

Okta

Conector de identidad para Okta

Aprovisionamiento BMP con Identity Connector para Okta

Configurar el conector de identidad para Okta

Asignación de campos personalizados con conector de identidad para Okta

Aprovisionamiento de Brivo Wallet Pass con conector de identidad para Okta

Azure

Configurar el conector de identidad para Azure Active Directory

Conector de identidad para Azure Active Directory

Aprovisionamiento BMP con Identity Connector para Azure Active Directory

Asignación de campos personalizados con Identity Connector para Azure Active Directory

Aprovisionamiento de Brivo Wallet Pass con Identity Connector para Azure Active Directory

Notas de la versión del conector de identidad

- Todas las categorias

- Gestión de identidades y accesos

- Conector de identidad

- Azure

- Configurar el conector de identidad para Azure Active Directory

Configurar el conector de identidad para Azure Active Directory

Actualizado

por Alicia Allen

Descripción general

Con Identity Connector de Brivo, los clientes pueden aprovisionar sus usuarios y grupos de Azure AD en Brivo Access, lo que les permite gestionar la incorporación y baja de usuarios en una única aplicación.

Requisitos previos

Antes de comenzar, asegúrese de tener los siguientes elementos necesarios:

- Una cuenta activa de Azure Active Directory

- Una cuenta activa de Brivo Access con una suscripción a Identity Connector

- Una cuenta de administrador del Servicio Brivo activa (cree un administrador de Brivo con todos los permisos de usuario y grupo únicamente para la integración)

Creando tu token secreto

- Inicie sesión en Brivo Access con su cuenta de administrador del Servicio Brivo.

- En la interfaz de Brivo Access, haga clic en Configuración y luego en Administración de aplicaciones en la barra de navegación izquierda. Haga clic en la pestaña Azure AD y aparecerá la página de detalles de Azure AD.

- En el campo Contraseña de acceso, introduzca la contraseña del administrador del servicio Brivo y haga clic en Enviar.

- Se completarán los campos URL del inquilino y Token secreto.

- Copia la ficha secreta.

- El token secreto se utilizará en la siguiente sección. al configurar Azure con Brivo Access.

Creación de su aplicación empresarial de Azure

- Haga clic en el enlace Microsoft Entra ID, luego en el enlace Aplicaciones empresariales y, finalmente, haga clic en el enlace + Nueva aplicación.

- En el cuadro de texto Agregar desde la galería, escriba Brivo. Brivo Onair Identity Connector aparecerá como una opción. Haga clic en la aplicación Brivo. Finalmente, ingrese un nombre para la aplicación y haga clic en Crear.

Configurar Azure con Brivo Access

- En la pestaña Aplicaciones empresariales, seleccione la aplicación creada anteriormente.

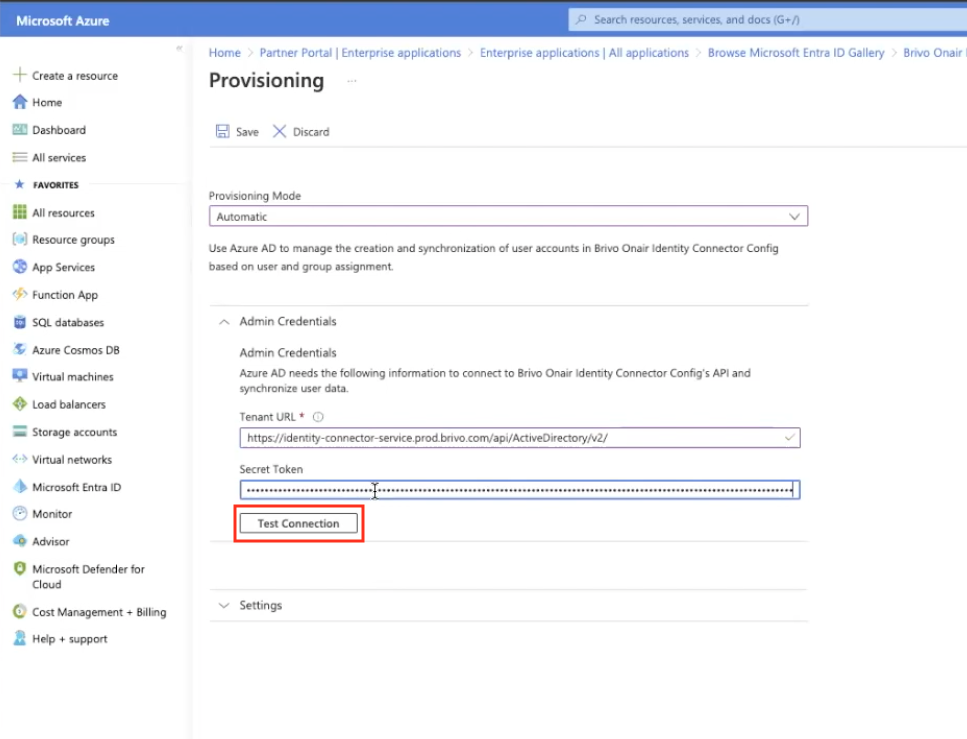

- Seleccione Aprovisionamiento, luego haga clic en Comenzar y configure el modo en Automático.

- Utilice la URLhttps://identity-connector-service.prod.brivo.com/api/ActiveDirectory/v2/ e ingrese el token secreto copiado en el Paso 4 anterior.

- Haga clic en el botón Probar conexión. Si se produce algún error, póngase en contacto con el soporte técnico de Brivo.

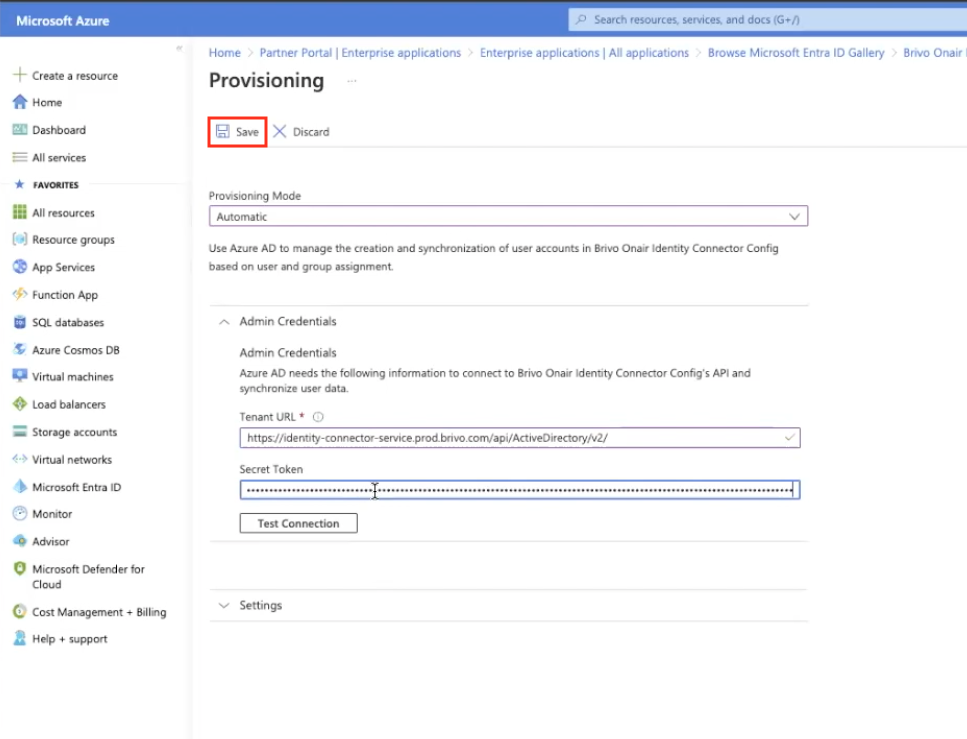

- Después de una prueba exitosa de la conexión, destruya cualquier copia previamente almacenada del token secreto para reducir los riesgos de ciberseguridad. Si alguna vez necesita volver a ingresar un token secreto, puede volver a crear uno nuevo en Brivo Access.

- Cuando termine, haga clic en Guardar.

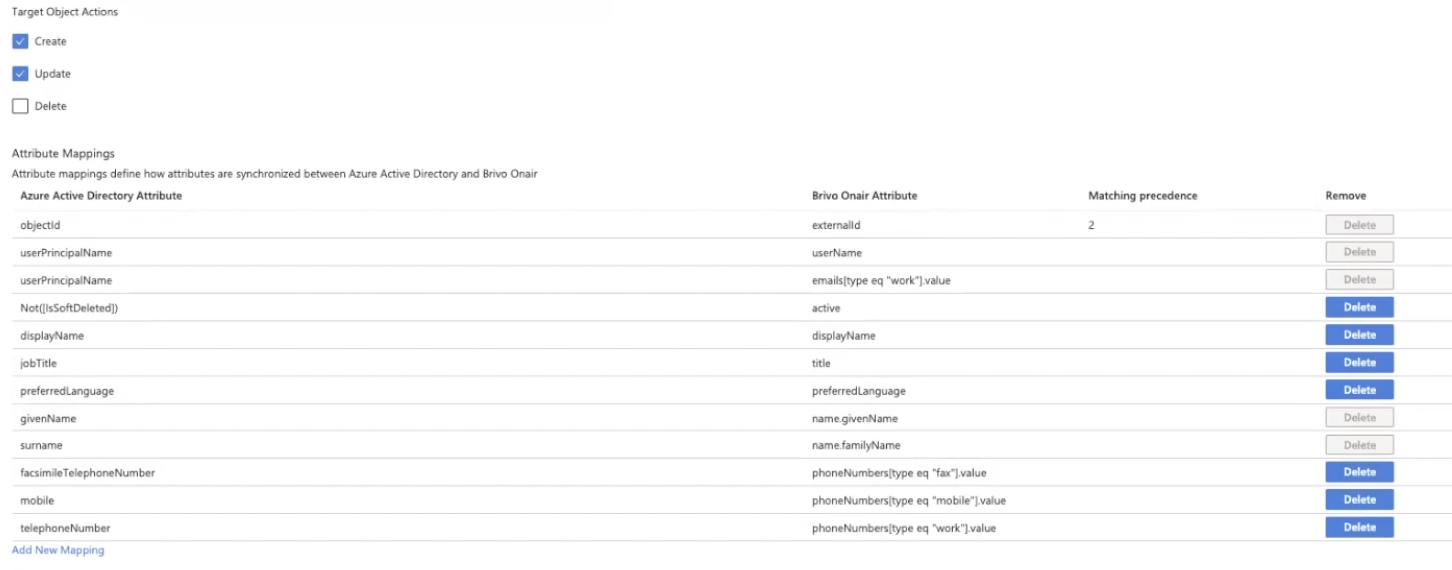

- En la sección Aprovisionamiento en Asignaciones, seleccione Aprovisionar usuarios de Azure Active Directory.

- En Acciones de objeto de destino , desmarque la casilla Eliminar.

NOTA: Eliminar debe estar desmarcado. Identity Connector de Brivo no admite la eliminación de usuarios. Mantener esta casilla marcada provocará errores en los registros.

- En la lista de Atributos, haga clic en ID de objeto. Establezca el campo Coincidir objetos usando este atributo en Sí. Haga clic en Aceptar.

- En la lista de Atributos, haga clic en userPrincipleName. Establezca el campo Coincidir objetos usando este atributo en No. Haga clic en Aceptar.

NOTA: Confirme que su lista de atributos coincida con la imagen a continuación.

- Guarde los cambios de asignación de atributos.

Usuario de prueba de provisión

- En la columna Administrar, seleccione Usuarios y grupos para asignar un usuario de prueba para que se aprovisione desde Azure Active Directory a Brivo Access.

- En Agregar tarea, haga clic en Usuarios y grupos para seleccionar un usuario. En Usuarios y grupos, busque su usuario de prueba y haga clic en el botón Seleccionar. Una vez seleccionado, haga clic en el botón Asignar.

- Haga clic en la pestaña Aprovisionamiento y luego en Iniciar aprovisionamiento. Esto sincronizará su usuario de prueba y creará todos los campos personalizados necesarios en Brivo para que la integración funcione correctamente.

Asigne grupos y comience a aprovisionar

- En la columna Administrar, seleccione Usuarios y grupos al agregar usuarios o grupos para que se aprovisionen automáticamente desde Azure Active Directory a Brivo Access.

- En Agregar tarea, haga clic en Usuarios y grupos para seleccionar un grupo. En Usuarios y grupos, seleccione entre los grupos disponibles haciendo clic en el botón Seleccionar. Una vez seleccionado, haga clic en el botón Asignar.

NOTA: Si existe un grupo en Brivo con el mismo nombre que un grupo de Azure asignado, los usuarios se agregarán a este grupo durante el aprovisionamiento. Los nuevos usuarios y grupos suelen aparecer en Brivo Access entre 15 y 30 minutos después de la configuración. Se agregarán nuevos campos personalizados a los usuarios como se muestra a continuación tras el primer aprovisionamiento exitoso.